1. La directive NIS2 : une nouvelle ère pour la cybersécurité des entreprises

La directive NIS2, adoptée par l’Union européenne et entrée en vigueur en octobre 2024, représente une évolution majeure du cadre réglementaire en matière de cybersécurité organisationnelle. Elle impose à un nombre croissant d’entreprises — qualifiées d’entités essentielles ou importantes — de renforcer leur posture de sécurité face à l’intensification des cybermenaces. Cette directive vise à harmoniser la résilience cyber dans tous les États membres de l’UE et s’adresse aux entreprises de secteurs critiques (énergie, transport, santé, numérique, administration, etc.) tout comme aux fournisseurs de services numériques tels que les MSP, les éditeurs de logiciels, ou les opérateurs cloud. En France, sa transposition est pilotée par l’ANSSI, qui joue également un rôle de supervision. Une transposition en France est prévue potentiellement en Octobre 2025.

La mise en conformité avec la directive NIS2 est donc une priorité stratégique pour les directions générales, les DSI et les RSSI. Au-delà d’une simple formalité, cette mise en conformité engage la responsabilité des dirigeants, expose les entreprises à des sanctions financières lourdes (jusqu’à 2 % du chiffre d’affaires annuel mondial) et impose des obligations claires de gouvernance cyber, de gestion des risques, de réponse aux incidents et de cybersécurité dans la chaîne d’approvisionnement.

2. Êtes-vous concerné par la NIS2 ?

Une entreprise est considérée comme soumise à la directive NIS2 si elle répond à certains critères de taille (plus de 50 employés ou 10 millions d’euros de chiffre d’affaires), ou si elle exerce une activité jugée critique au regard de l’économie ou de la société. Les entités sont classées en deux catégories : essentielles (opérateurs à haut impact sociétal) et importantes (impact plus modéré, mais toujours critique).

Les prestataires de services IT (intégrateurs, fournisseurs cloud, hébergeurs, sociétés de maintenance informatique, etc.) sont également directement concernés. La supply chain numérique devient ainsi un angle mort réglementaire qui doit être sécurisé de manière proactive. En pratique, toute entreprise qui manipule des informations sensibles, assure des services critiques ou dépend de systèmes d’information interconnectés est fortement incitée à se mettre en conformité avec la NIS2 avant 2025.

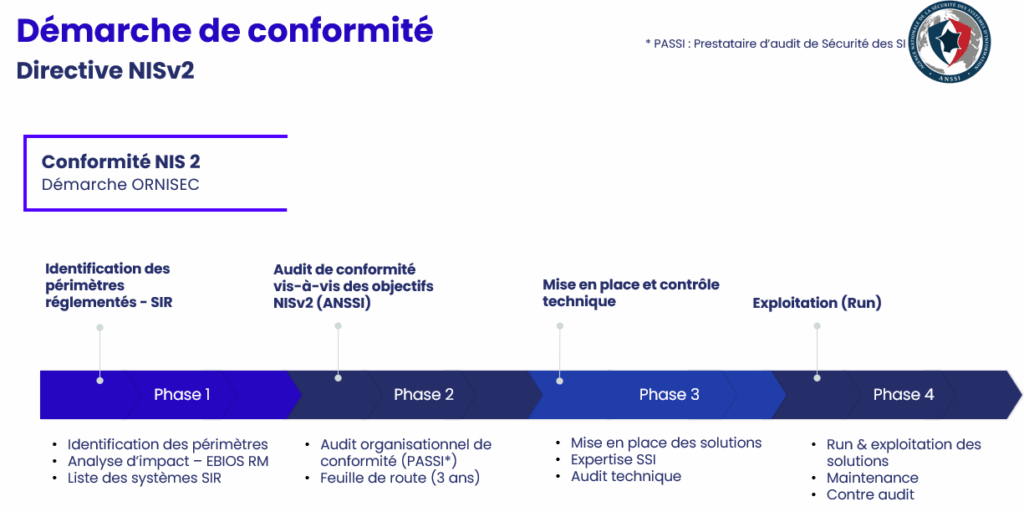

3. Les étapes clés de la mise en conformité NIS2

a. Identifier son statut et son périmètre

La première étape consiste à analyser si l’entreprise entre dans le périmètre de la directive NIS2 et vérifier si l’entreprise est Essentielle ou Importante.

Il est crucial de croiser les critères sectoriels et dimensionnels, en s’appuyant sur les documents publiés par la Commission européenne, l’ENISA et les autorités nationales comme l’ANSSI (Notamment https://monespacenis2.cyber.gouv.fr/).

Ensuite, le périmètre d’application de la directive NISv2 doit être identifié. On parle alors du SIR – Système d’Information Réglementé. Pour cela, une analyse d’impact doit être menée afin d’exclure tous les périmètres non critiques. Les SI restons seront inclues dans le SIR.

Une cartographie de vos systèmes d’information et de vos dépendances critiques est essentielle pour délimiter votre surface d’exposition et identifier les composants et services faisant partie du SIR.

b. Réaliser un diagnostic de conformité NIS2

Un audit flash de cybersécurité permet d’évaluer rapidement le niveau de maturité de l’entreprise face aux exigences de la directive.

Ce diagnostic inclut une analyse de risques (type EBIOS RM), une revue des politiques de sécurité existantes, un audit de la gestion des accès, de la surveillance des incidents et des plans de continuité d’activité. Il s’agit d’identifier les écarts par rapport aux exigences NIS2, en s’appuyant notamment sur les recommandations de l’ENISA publiées en 2025, qui proposent un cadre de mise en œuvre pragmatique.

c. Formaliser les politiques et processus de sécurité

La conformité NIS2 exige une documentation rigoureuse. Cela inclut une politique de sécurité des systèmes d’information (PSSI), des procédures de gestion des incidents de cybersécurité, des plans de reprise d’activité (PRA/PCA), et un système de supervision continue des menaces. Il est également nécessaire d’établir des processus de gestion des vulnérabilités, de sécurisation des tiers (contrats fournisseurs, clauses cyber, évaluations), ainsi qu’un mécanisme clair de remontée d’alerte interne.

d. Implémenter les mesures techniques et organisationnelles

La conformité NIS2 repose sur une approche de défense en profondeur. Il faut donc renforcer les contrôles d’accès, durcir les configurations des systèmes, déployer des outils de détection des menaces, segmenter les réseaux critiques et mettre en place des solutions de journalisation centralisée. L’organisation doit également nommer un responsable de la cybersécurité, assurer une formation régulière du personnel, et établir une gouvernance claire entre IT, métiers et direction générale. Le respect du principe de responsabilisation des dirigeants est un axe fort de la directive.

e. Tester la résilience et contrôler les écarts

La conformité ne s’arrête pas à la mise en œuvre : elle se pilote dans la durée. Cela implique de tester régulièrement les dispositifs par des exercices de crise cyber, des audits internes, des tests d’intrusion réalisés par des prestataires qualifiés PASSI, et des simulations d’incidents. Il est également recommandé de mettre en place un dispositif de contrôle continu avec des KPI de sécurité, un tableau de bord cybersécurité, et des revues de direction semestrielles.

f. Assurer la capacité de reporting en cas d’incident

L’une des obligations clés de la NIS2 est la notification des incidents majeurs. L’entreprise doit être capable de signaler un incident en 24h (notification initiale) puis de transmettre un rapport complet dans un délai d’un mois. Cela implique une organisation claire (qui notifie ? à qui ? via quel canal ?), des outils de détection efficaces, et des procédures validées. Le point de contact national (en France : CERT-FR) doit être connu et intégré dans les circuits d’alerte.

4. Pourquoi faire appel à un cabinet comme ORNISEC pour votre conformité NIS2 ?

Face à la complexité des exigences et à la montée du risque réglementaire, s’entourer d’un cabinet de conseil en cybersécurité expérimenté devient indispensable. ORNISEC, cabinet certifié PASSI, accompagne depuis plusieurs années des entités critiques dans leur mise en conformité réglementaire (HDS, ISO 27001, LPM, RGPD, etc.). Nos experts combinent une approche méthodologique éprouvée, une expertise technique avancée, et une connaissance opérationnelle des métiers pour piloter votre conformité NIS2 de bout en bout.

Notre offre comprend :

- Un diagnostic flash de conformité NIS2.

- L’élaboration des politiques et procédures.

- La sensibilisation et la formation des collaborateurs.

- La mise en place d’un plan d’action opérationnel.

- La réalisation de tests d’intrusion, d’audits de configuration et de recommandations de durcissement.

- Un accompagnement dans vos démarches avec l’ANSSI et le pilotage du dispositif de reporting d’incident.

Conclusion

La conformité NIS2 ne doit pas être vue comme une contrainte administrative, mais comme une opportunité de structurer la cybersécurité de votre organisation et de renforcer votre résilience face aux cyberattaques. Elle nécessite un travail transverse entre les fonctions IT, juridiques, métiers et direction, et s’inscrit dans une démarche d’amélioration continue. ORNISEC se tient à votre disposition pour construire une feuille de route réaliste, pragmatique et alignée sur vos enjeux.